O grupo de cabouqueiro que está por trás de sua distribuição Malware Louva-a-deus itinerante, atualizou a versão Android do malware para incluir um conversor de DNS

Seu método trocador de DNS modifica as configurações de DNS em roteadores WiFi vulneráveis para espalhar a infecção para outros dispositivos.

Do Setembro de 2022, os pesquisadores de segurança notaram que o grupo de hackers por trás do malware de “Louva-a-deus”, eles passaram a distribuir uma nova versão do malware Wroba.o/XLoader no Android, que detecta roteadores WiFi vulneráveis com base em seu modelo e altera seu DNS.

O malware então cria uma solicitação HTTP para adulterar as configurações de DNS de um roteador Wi-Fi vulnerável, fazendo com que os dispositivos conectados sejam redirecionados para sites maliciosos que hospedam formulários de phishing ou instalam malware do Android.

A nova variante do malware Wroba.o/XLoader para Android descoberto por eles Pesquisadores da Kaspersky, o que monitoram a atividade de transmissão do Mantis há anos. Kaspersky explica que o Louva-a-deus usa seu método Sequestro de DNS pelo menos desde 2018, mas o novo elemento em seu lançamento recente é que o malware tem como alvo roteadores específicos.

A campanha mais recente que usa esse malware atualizado tem como alvo modelos específicos de roteadores WiFi usados principalmente em Coreia do Sul. No entanto, os hackers podem alterá-lo a qualquer momento para incluir outros roteadores comumente usados em outros países.

Essa abordagem permite que eles executem ataques mais direcionados e comprometam apenas usuários e áreas específicas, evitando a detecção em todos os outros casos.

Os ataques anteriores do Roaming Mantis visaram usuários de Japão, Áustria, França, Alemanha, Turquia, Malásia e Índia.

Um novo resolvedor de DNS do roteador

Suas últimas edições Louva-a-deus usar textos de phishing SMS (smishing) para direcionar alvos para um site malicioso.

Se o dispositivo do usuário for Android, ele solicitará que o usuário instale um APK malicioso, que é carregado com o malware Wroba.o/XLoader, ao contrário dos usuários Apple iOS, a página de destino redirecionará os usuários para uma página de phishing que tenta roubar credenciais.

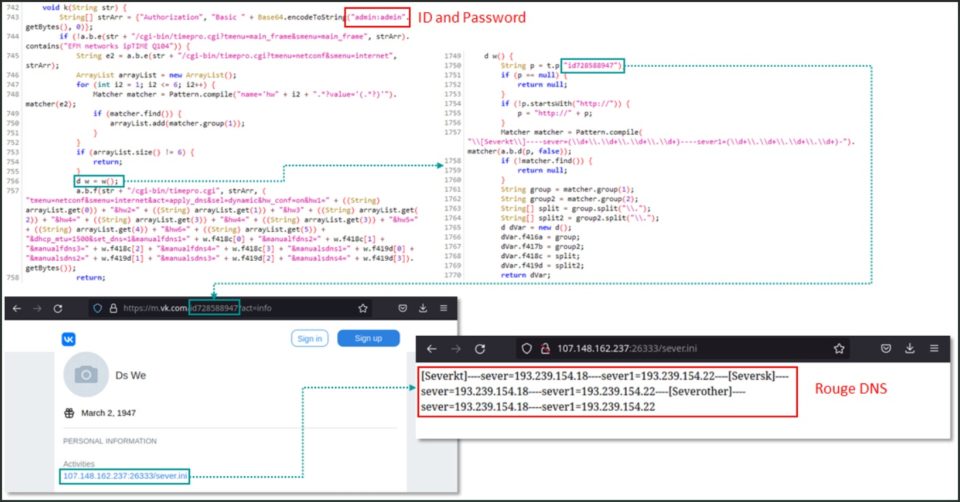

Depois que o malware XLoader é instalado no dispositivo Android da vítima, ele obtém o endereço IP do gateway padrão do roteador WiFi conectado e tenta acessar o menu de administração do roteador usando uma senha padrão para descobrir o modelo do dispositivo.

XLoader agora apresenta 113 strings codificadas com o código usado para investigar modelos específicos de roteadores WiFi – e se for encontrada uma correspondência, o malware procede para hackear o DNS alterando as configurações do roteador.

Η Kaspersky afirma que o trocador de DNS usa credenciais padrão (admin / admin) para acessar o roteador e, em seguida, fazer alterações nas configurações de DNS usando métodos diferentes, dependendo do modelo detectado.

Os analistas também explicam que o servidor DNS usado pelo louva-a-deus itinerante, altera apenas determinados nomes de domínio para determinadas páginas de destino quando acessadas de um smartphone.

A propagação da infecção

Com as configurações de DNS no roteador agora alteradas, quando outros dispositivos Android se conectarem à rede WiFi, eles serão redirecionados automaticamente para a página de destino maliciosa e solicitados a instalar o malware.

Esse fato cria um fluxo constante de dispositivos infectados para invadir ainda mais outros roteadores Wi-Fi limpos em redes públicas, atendendo a um grande número de pessoas no país.

Η Kaspersky adverte que esse recurso dá à equipe do Roaming Mantis a capacidade de se expandir perigosamente, permitindo que o malware se espalhe sem controle.

Mesmo que não haja páginas de destino localizadas em EUA e Roaming Mantis não parece visar ativamente os modelos de roteadores em uso no país, suas estatísticas Kaspersky mostrar que o 10% de todas as vítimas do XLoader estão nos EUA.

Os usuários podem se proteger de seus ataques Louva-a-deus evitando clicar em links recebidos via SMS, porém, é ainda mais importante evite instalar um APK fora da Google Play Store.

Não se esqueça de seguir Xiaomi-miui.gr em Google News para ser informado imediatamente sobre todos os nossos novos artigos! Você também pode, se usar um leitor RSS, adicionar nossa página à sua lista simplesmente seguindo este link >> https://news.xiaomi-miui.gr/feed/gn

Não se esqueça de seguir Xiaomi-miui.gr em Google News para ser informado imediatamente sobre todos os nossos novos artigos! Você também pode, se usar um leitor RSS, adicionar nossa página à sua lista simplesmente seguindo este link >> https://news.xiaomi-miui.gr/feed/gn

Siga-nos no Telegram para que você seja o primeiro a saber todas as nossas novidades!